近年、IoT(Internet of Things)システムは日本国内・海外問わずあらゆる業界で急速に導入が進んでいます。IoTには、業務効率化やデータ分析によるビジネスの改善といったメリットがある一方、課題として顕在化しているのがセキュリティ対策です。海外拠点における、IoTシステムへのサイバー攻撃は年々増加しており、従来の境界型制御では対応しきれなくなっています。そこで注目されているのが「何も信頼しない」ことを前提としたゼロトラストの考え方です。本記事では、海外拠点でのIoTにおけるゼロトラストセキュリティモデルの活用について詳しく解説します。

コラム 海外拠点におけるIoT向けセキュリティ対策「ゼロトラスト」とは?実現のポイント

IoTデバイスのおけるセキュリティとは?効果的なセキュリティ対策を解説

1. IoTにおけるセキュリティ課題

まずは、IoTシステムと、IoTシステムの一部であるIoTデバイスにおける代表的なセキュリティ課題について解説します。

デバイスの可視化が難しい

海外に拠点をもつ企業のセキュリティ対策では、ネットワークに接続するすべてのデバイスを可視化できると安心です。しかし、急増するIoTデバイスは物理的に分散して配置されることが多く、グローバルに展開する企業では特に担当者がどこに何があるのかを把握できていないケースも少なくありません。特に近年では東南アジアなどに進出する企業も多く、海外拠点を含めるとより難しくなるでしょう。また、一度に大量に生産されるIoTデバイスは通常のITデバイスと違い、一意のハードウェア識別子が割り当てられないこともあります。

また、一般的にデバイスなどを監視してデータ収集を行うツールは、大きくエージェント型とエージェントレス型に分けられます。エージェントとはデータ収集を行うためのアプリケーションのことを指し、エージェント型ツールは監視対象ごとにエージェントをインストールすることでツールに対して収集したデータを送信します。しかし、IoTデバイスによっては高性能なCPUが搭載されておらず、エージェントのインストールが困難な場合もあるでしょう。そのため、エージェント型のエンドポイントセキュリティソリューションを使用している場合は対応できないことがあります。

外部からの攻撃対象になりやすい

IoTシステムは外部からの攻撃対象として狙われやすいことも課題の一つです。その理由として以下が挙げられます。

- 基本的に24時間365日常時稼働している

- 脆弱性を狙いやすい(OS・アプリケーションのバージョンアップや定期的なパスワード変更などが行われていないことが多い)

- 海外拠点では無人環境で使用されるケースも多く、保守対応が不十分

- 利用開始後はネットワーク接続したまま長期間放置されるケースが多い

IoTシステムの普及に伴い、こうした脆弱性を狙う攻撃者も増加しています。

物理的なリスク

IoTシステムは海外の公共空間に設置されることもあるため、物理的に第三者から不正操作や攻撃を受けるおそれがあります。また、盗難や紛失による情報漏洩などのリスクも考えられます。特に、システムの継続稼働(可用性)を優先し、認証機能を省いた場合などにリスクが高まります。

リモートワークへの対応

IoTデバイスは遠隔地に配置されることが多く、その運用や管理が必要です。リモートワークが一般的になり、IoTシステムやデバイス状態の監視、必要なメンテナンスなど管理をリモート環境から実施するケースは増えています。しかし、社員の自宅や海外拠点ではネットワークのセキュリティ対策が十分でない場合があります。また、BYOD(個人所有のデバイスを業務で使用すること)の管理がしきれず、社内へのアクセスがセキュリティ上の脅威となるおそれもあります。

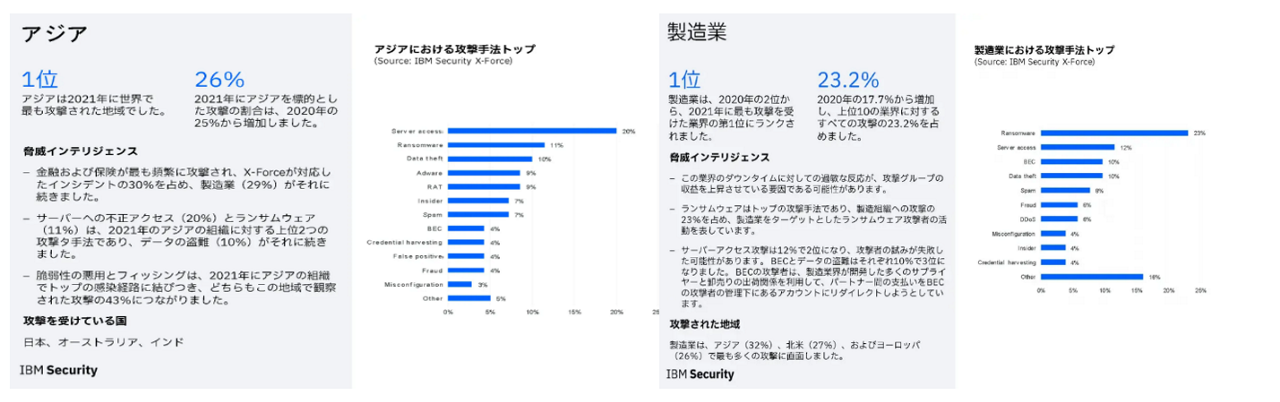

2. 国内外でのIoTセキュリティインシデント事例

実際に国内外で発生した、IoTに関するセキュリティインシデントの事例を紹介します。

8300万台以上のIoT機器が影響を受ける脆弱性

2021年8月、米国の某セキュリティ会社は監視カメラなど8300万台以上のIoT機器が影響を受ける脆弱性「CVE2021-28372」の存在を発表しました。この脆弱性を悪用された場合、ユーザーはネットワークカメラの映像を盗み取られる、家庭内の機器に不正アクセスされる危険性があります。これによりMandiant社がユーザーに対して、ネットワークカメラのオンライン接続を最小限に抑えるよう求める事態に発展しました。(※1)

| ※1 | 参考:主なインシデント事例 | 経済産業省 |

IoT機器におけるTCP/IPスタックの脆弱性

2020年12月、米国の某セキュリティ会社では複数のオープンソースTCP/IPスタックに「Amnesia33」と呼ばれる脆弱性を発見しました。また2021年4月、Forescout社とJSOF社は同じく「NAME:WRECK」と呼ばれる脆弱性を発表しました。これらの脆弱性を持つTCP/IPスタックを使用した産業用・消費者用機器はDoS攻撃などの被害を受ける可能性があり、その範囲は100万台から数100万台と言われています。(※2)

| ※2 | 参考:主なインシデント事例 | 経済産業省 |

米国上下水道分野における継続的なセキュリティ脅威

2021年10月、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)、環境保護庁(EPA)、連邦捜査局(FBI)などは、上下水道への継続的なサイバー攻撃が多数発生しているとして共同でサイバーセキュリティ勧告を発表しました。上下水道システムへのランサムウェア攻撃や不正アクセスにより、地域社会に清潔な飲料水を提供する能力が脅かされる事態にまで発展しています。IoTの導入によりシステム制御のオンライン化が加速することで、攻撃対象が増加し、リスクの増大が懸念されています。(※3)

| ※3 | 参考:主なインシデント事例 | 経済産業省 |

3. ゼロトラストとは

IoTシステムの増加に伴いセキュリティリスクが高まるなか、注目されているセキュリティモデルが「ゼロトラスト」です。ゼロトラストとは、「すべてを信頼しない」という前提のもと、社内外を問わずすべてのリソースとアクセスを制御する考え方を指します。

近年、クラウドサービスやリモートワークの普及によって、企業が保護すべきデータやシステムが社内外に分散しつつあります。ゼロトラストは、海外拠点でも注目される柔軟性を確保しながらセキュリティを担保するためのソリューションであり、IoTにおいても有効なセキュリティモデルです。

境界型制御との違い

境界型制御とは、ネットワーク内外を明確に区別し、外部からのアクセスを制御するセキュリティモデルです。ITセキュリティでは、国内・海外ともに長年このモデルが採用されてきました。一般的に社内ネットワークは安全と考え、インターネットとの境界にファイアウォールやVPN(仮想プライベートネットワーク)などを配置して外部からのアクセスを厳格に制御します。

しかし、前述したとおり、近年ではクラウドサービスや海外拠点を含むリモートワークの増加により、社内外問わず社内システムへアクセスする機会が増えました。また、物理的に分散して配置されることが多いIoTデバイスに対して、社内ネットワークの内外を明確に区別するのは困難です。そのため、境界型制御では脅威を防ぎきれないことが問題となります。

一方で、ゼロトラストには「社内ネットワークは安全」という考え方はなく、すべてのリソースを信頼せずに制御するセキュリティモデルです。境界型制御は特定のシナリオにおいて有効であるのに対し、ゼロトラストはIoTセキュリティにも対応できる、より柔軟で現代のグローバルなセキュリティ要件に合致したセキュリティモデルと言えます。

ゼロトラストの基本的な考え方

ゼロトラストの基本的な考え方として、2020年にNIST(米国立標準技術研究所)が発行した「SP 800-207 Zero Trust Architecture」が1つの指針となります。同資料で示されているゼロトラストの7原則は次のとおりです。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークのインフラストラクチャ通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

ゼロトラストはこの原則に基づき、すべてのリソースとアクセスを信頼せずに検証するというサイバーセキュリティ強化へのグローバルな戦略的アプローチです。

IoTにおけるゼロトラストの考え方

通常、IoTデバイスはグローバルに分散して配置され、ネットワーク内外で相互に通信します。そのため、境界型制御では確実なセキュリティを確保することは困難です。すべてのアクセスを制御するためには、ゼロトラストモデルを組み合わせる必要があります。また、企業で管理しきれないIoTデバイスへの対策としても、ゼロトラストは効果的です。

4. IoTにおけるゼロトラストの実装方法

IoTシステムにおいて、ゼロトラストを実装するための具体的なアプローチを解説します。

デバイスの可視化

ゼロトラストを実装するためには、世界中すべてのIoTデバイスを可視化することが重要です。ネットワーク内に接続されているデバイスを正確に把握し、どのデバイスがどのような役割を果たしているかを理解することで、未知のデバイスや不正アクセスを特定しやすくなります。エージェントレスなど、IoTシステムに適したツールを導入するのが効果的です。

リスク評価

各デバイスとユーザーのリスクを適切に評価します。デバイスやユーザーの認証情報、セキュリティパッチの適用状況、設定ミス、異常なトラフィックなどを多角的に考慮してリスクスコアを算出し、そのスコアに基づいて適切にアクセスを許可・拒否しましょう。

ID管理の強化と最小限のアクセスポリシー

個々のデバイスやユーザーの認証を確実に行い、ID管理を強化して偽装や不正なアクセスを防止します。多要素認証の導入など、強固なID管理を行いましょう。また、ゼロトラストでは、デバイスやユーザーに対して必要最小限のアクセス権限を付与することが原則です。アクセス可能な範囲を限定することで、万が一不正アクセスをされた場合にも攻撃者の動きを制限できます。

ネットワークセキュリティ対策

ネットワークのセグメンテーションによりデバイス間の通信を制限し、万が一攻撃を受けた際の被害拡大を防ぎます。ファイアウォールや侵入検知・防御システムなどの境界型制御を組み合わせることで、セキュリティのさらなる強化が可能です。

継続的な監視・メンテナンス

ゼロトラストは一度実装したら終わりではなく、継続的な監視とメンテナンスが必要です。基本的に稼働中のIoTシステムは常時、監視とログの分析を行うことで異常なアクセスや攻撃の兆候を早期に検知できます。海外拠点などグローバルに展開する企業にとっては特に重要です。

また、デバイスやシステムのアップデート・パッチ適用を定期的に行って、セキュリティを最新状態に保ちます。これらすべてを人の手で行うことは難しいため、デバイスセキュリティを一元管理できるツールの導入がおすすめです。

5. IoTへのゼロトラスト導入のポイント

最後に、IoTシステムにおけるゼロトラスト導入時に注意すべきポイントについて解説します。

スモールスタートする

ゼロトラストは継続的な運用のなかで改善していくものです。絶対的な正解はなく、組織の要件や予算、状況によって方法は異なります。そのため、最初から完璧なゴールを目指すのではなく、スモールスタートを意識しましょう。まずは1つの拠点から始めて、徐々に海外の複数拠点に展開するなどリスクを抑えながら段階を踏んで進めていくことが大切です。

現状の可視化から始める

ゼロトラストを実現する第一歩として、まずは海外拠点における組織のIoTシステムをはじめIT資産やアクセス管理、ネットワーク構成、ワークフローなどの現状を可視化することが重要です。これにより、適切な計画立案やツールの選定が可能となります。

コストは投資と理解する

ゼロトラストを導入する際には、海外の各拠点へのツール導入費用など一定のコストが発生します。しかし、セキュリティ対策を軽視すると大きな被害が発生するリスクがあるため、コストは投資であるととらえましょう。企業のグローバル規模でのイメージや売上にも直結する長期的な戦略として、組織内での理解と支持を得ることが重要です。

6. まとめ

海外拠点において複雑化するIoTセキュリティの課題解決に効果的なセキュリティモデルが「ゼロトラスト」です。ゼロトラストの考え方とIoTにおける実装方法を理解して実現することで、グローバルに展開する企業の国内・海外での信頼性向上につながります。

KDDIでは、ネットワークやIT資産管理、ユーザー認証など、さまざまなセキュリティソリューションを活用してゼロトラストを実現することが可能です。海外拠点を含め、グローバルにセキュリティ・ガバナンス強化を一括運用する方法をご提案させていただきますので、ぜひお気軽にご相談ください。

もっと詳しく知りたい方は必見!

ゼロトラスト導入による 海外拠点のセキュリティ 対策のポイントをご紹介

KDDIのコンサルタントへのご相談・お見積りはこちらから

)