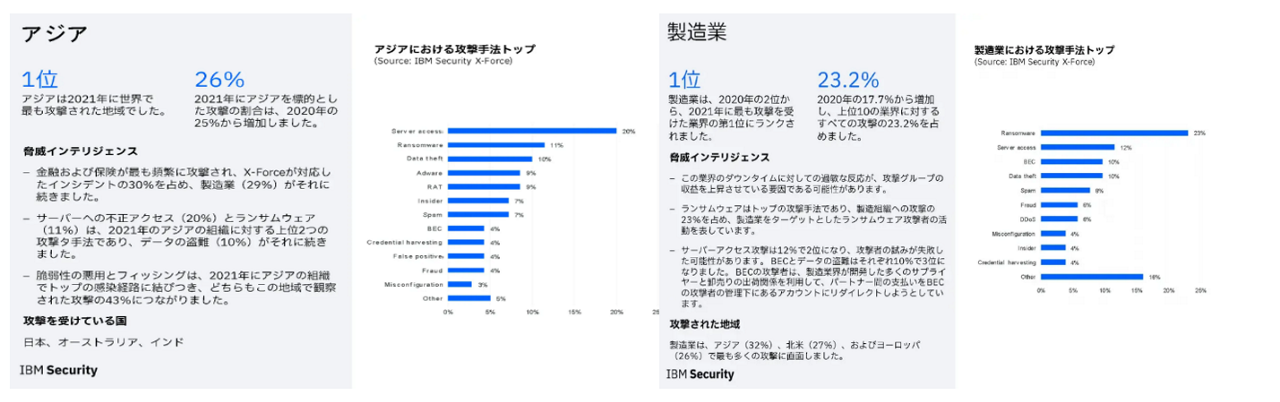

近年増え続けているマルウェア被害。ウイルスをはじめとしたマルウェアにシステムが感染するリスクを低減させるためにも、「防御」の仕組みを講じることは非常に重要です。情報犯罪の多様化や巧妙化、サービスの多様化、加えて、単独のソリューションでの対抗が難しくなったことで、「多層防御」が求められています。

今回は、その多層防御について、なぜ必要なのか、その理由や仕組み、メリットについて簡単に説明していきます。

コラム 2022.09.29 増える脅威、いかに自社を守るか ~防御の三段活用~

KDDI America

Ⅰ.多層防御とは一体何か

前回の執筆では、自社のセキュリティについて把握すること(自社のセキュリティ状況、把握してますか?~セキュリティレベルを知る~を参照)について書きましたが、2014年に発行された米国国立標準研究所(以下、NIST)のサイバーセキュリティフレームワーク(CFS)では、識別(ID)、防御(PR)、検知(DE)、対応(RS)、復旧(RC)の5つの段階、つまり攻撃を受けた後の復旧にまで言及しており、そこまでが現在のセキュリティ対策には求められています。

自社のセキュリティについて把握した後に必要となる対応は、「防御」です。冒頭でも言及しているとおり、昨今のマルウェアは多種多様、その攻撃手法も巧妙化していることから、複数の防御策を講じることが必要です。つまり、多層防御とは、自社のネットワークやシステムのセキュリティが侵害されないようにするための複数の防御策のことを指します。

では、この多層防御が必要とされる理由は何でしょうか。それは、情報犯罪の多様化、巧妙化、サービスの多様化、統合脅威管理での対応の難化が理由として挙げられます。情報犯罪における手口のさらなる巧妙化により、従来のセキュリティでは「守り切れない」、さらにさまざまなアプリケーションやツールの普及によって、対策範囲の拡大が顕著です。それら1つ1つに適した対処が必要な事例がでてきています。そのため、多層防御をし、完全に自社のセキュリティを突破されることを防ぎます。以上のことから、システムに直接攻撃された際に重要な情報の漏えいを避けるため、多層防御は有効といえます。

Ⅱ.防御の3段活用

多層防御を理解するためには、まず似ている言葉で「多重防御」というものを理解する必要があります。多重防御というのは、セキュリティを二重、三重とかけ、多重な防御を敷くセキュリティ強化を指します。Google Authenticatorのような二段階認証をイメージするとわかりやすいかもしれません。

一方多層防御は、その言葉のとおり、いくつもの防御する層(侵入前後と内部)があることから多層防御と呼ばれています。

多層防御では、不正アクセスなどの侵入を防ぐことに加え、検出ポイントを増やすことで「侵入前提」の対策であり、侵入前対策(入口対策)と、侵入後対策(出口対策)と内部対策を組み合わせるのが一般的です。

侵入前対策:社内ネットワークに侵入する前にウイルスなどの脅威を防ぐ

侵入後対策:社内ネットワーク内の不正通信を検出。外部への流出や危害が加えられるのを防ぐ

内部対策:社内ネットワーク内の内部利用端末やサーバ内のデータ監視。異常通信検出時に対処

入り口(ゲートウェイ)にファイアウォールやWAF※1、エンドポイントに高度なセキュリティソフト、のような構成が多層防御の一般的な構成です。

Ⅲ.多層防御のメリット

多層防御を行うことで、ウイルスをはじめとしたマルウェアにシステムが感染するリスクを低減できることはすでに説明しましたが、他にもさまざまなメリットがあります。

・不正アクセスの監視や検知が容易

ネットワーク内の監視する場所を増やすことで、不正アクセスを検知できる場所が増えます。そのため、通常と違う動きがあった場合にすぐに気が付けるため、不正アクセスなどの検知が容易になります。

また、検知箇所を増やすことで、自社のウィークポイントの可視化にもつながり、セキュリティ対策におけるPDCAを円滑に回す一助となります。

・セキュリティインシデント発生時の早期解決に貢献

どのポイントで不正アクセスがあったのか、すぐに検知できることで、セキュリティ事案発生時に早期解決が実現できます。つまりは、被害を最小限に抑えることにつながります。

・柔軟なシステム設計

多層防御は自社の状況に合わせて柔軟に防御システムを設計できるため、すでにセキュリティ対策を講じている企業でも従来のシステムを変更せずに導入することが可能です。

Ⅳ.多層防御でも十分じゃない?

ここまで声高に説明してきたことを台無しにするようなタイトルですが、強固に見える多層防御でも、情報漏えいなどのセキュリティ被害を100%完全になくすことは不可能と言えるでしょう。サイバー攻撃は日々進化しており、セキュリティ対策に終わりはありません。自社で取組むべきセキュリティ上の課題やそのポイントを自社で理解し、常にセキュリティ対策をし続ける。セキュリティ対策におけるPDCAサイクルを常に回し続けていくことが重要です。

KDDIアメリカでは、企業のセキュリティ対策を、前述しているNISTのサイバーセキュリティフレームワーク(CFS)に則り、一気通貫で支援しています。

識別(特定)、防御、検知、対応、復旧の5つの段階を網羅してサービスを提供、自社のセキュリティ対策におけるPDCAサイクルを一緒に考えていきます。

この記事に関するご質問等はmarketing@kddia.comまでお問い合わせください。

| *※1:WAF(Web Application Firewall)は、ウェブアプリケーションの脆弱性を突いた攻撃へ対するセキュリティ対策のひとつ。ネットショッピングやゲーム、インターネットバンキングなど、顧客情報やクレジットカード情報に係るデータのやり取りが発生するウェブサービスが保護対象となる。 |

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Akifumi Nakata

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。

)