ハイブリッドな働き方が浸透し、オフィス以外からの場所から業務をするのも、いまではごくごく一般的になりました。そうした中、企業の管理外端末が知らない間に社内ネットワーク内に接続されているなど、利用端末をすべて把握するのは難しい課題です。

今回は端末把握の段階での課題「シャドーIT」の発生事例と対策をご紹介します。

コラム 2022.12.19 シャドーITが企業のセキュリティを脅かす?~海外拠点/小規模拠点が気を付けるべき端末管理~

KDDI America

Ⅰ.シャドーITと問題点

企業が指定した機器やデバイス以外を従業員が無断で利用し業務を進めることを一般的に「シャドーIT」と呼びます。

シャドーITで利用されるデバイスはセキュリティが十分でないため、データの損失が起きたり、マルウェアに感染してしまった個人端末の利用によりセキュリティ事故につながるなどのリスクがあります。

Ⅱ.シャドーITの発生事例

ゼロトラストという考え方が生まれた理由は何でしょうか。すなわち、従来の境界型防御の次なるセキュリティモデルが必要になったのはなぜでしょうか。大きく以下の3つの要因があります。

事例1:安価で設定も容易な市販の小型Wi-Fiルータの持ち込み(エンジニアAさん)

Wi-Fi検証が必要になり、自宅にあった小型Wi-Fiルータを持参し、IT管理者の許可を得ずに、社内ネットワークへWi-Fiルータを接続した。また、個人スマホからWi-Fiルータへ接続する検証も同時に実施した。

事例2:個人所有ソフトウェアの会社での利用(マーケティングBさん)

業務上で必要になるソフトウェアがあったが、会社支給のパソコンにはインストールされていなかった。そのソフトウェアを会社負担で購入するには、社内手続きが必要になるが、そのソフトウェアは個人で所持していたので、個人のノートパソコンを会社へ持参し、そのソフトウェアを利用して締め切りまでに業務を完了させた。

事例3:検証環境の恒久利用およびパスワードの無断共有(IT管理者Cさん)

検証機の接続時、社内のWi-Fiパスワードを聞かれたので、一時的な利用許可のつもりで教えたが、そのパスワードがいつのまにか社内で共有され、個人スマホや個人のパソコンも接続されていた。

Ⅲ.なぜシャドーITは起こるのか?実情が見えにくい海外拠点や小規模拠点は注意!

海外拠点や小規模拠点でシャドーITが発生する要因として、主に以下が挙げられます。

要因1:業務遂行を第一に考えてしまう

シャドーITが起こる状況としては「この業務をどうにかしてやらなければならない」という強い責任感から、本人としてはセキュリティリスクを冒している自覚がない場合があります。エンジニアAさんの例では、業務遂行の意識が勝って、Wi-Fiルータを悪気もなく使っていた可能性があります。特に小規模拠点では、管理が行き届かない傾向があり、個人持込端末の黙認などが起こりやすい状況です。

要因2:効率化を優先する

プライベート端末を使って、個人が使いたいソフトウェアを利用する、社外からリモートアクセスにて業務を行うなど、業務を効率よく遂行するために発生するケースがみられます。

要因3:IT管理者の不足で管理、教育が行き届かない

小規模拠点では、メイン業務の遂行が中心となり、セキュリティ管理に人を割けないケースが多く見受けられます。またはIT管理者が不在、総務との兼務などリソースが不足していることもあり、セキュリティ対策への意識が浸透せず、Wi-Fiのパスワードを教えあってしまうようなことが起こってしまうケースがあるようです。

Ⅳ.シャドーITの対策

ここからは、一般的なシャドーITの対策法を5つ紹介します。

1.ガイドライン設定

シャドーITに関するガイドラインを設定することはとても有効です。労働環境を整えた後、私用のデバイスや無料サービスの業務利用に関するガイドラインを作成することが大切です。

私用のデバイスやサービスを利用しなくてはならない状況の場合は、システム管理者の許可を取ることを義務付けるなどの文言を盛り込むことも大切です。

2.社員教育

「シャドーITを使用するとどのようなリスクがあるのか」を社員に周知することも大切です。危険性に関する教育を企業全体で行い、危険性と損害について十分に社内に浸透させます。

3.MDMツールの導入

MDM(モバイル管理)ツールを導入することにより、私用のスマートフォンの紛失・盗難によるセキュリティリスクを低減できます。

MDMツールは、業務用途以外での使用を禁じたり、業務で使う場合のみ使用を許可したりなど段階に合わせてセキュリティレベルを設定することが可能です。

4.CASB(キャスビー)の導入

CASB(キャスビー)とは、「Cloud Access Security Broker」の略称です。2012年にアメリカの調査会社のガードナー社が提唱した考え方を指します。CASBは「可視化」「データセキュリティ」「コンプライアンス」「脅威防御」の4つで構成されています。

CASBは、第1世代、第2世代、次世代に分けることができます。

第1世代:シャドーITの可視化

第2世代:API連携によるクラウドサービスの利用状況の把握

次世代:従来のCASBが持つ機能に加えリアルタイム制御を実現

CASBでは自社で導入されているすべてのクラウドサービスとシャドーITを可視化できます。その結果、シャドーITになる機器やソフトウェアなどの正確に把握し、状況に応じて適切に対処しやすくします。

5.社内クラウドによる管理

近年、さまざまなクラウドサービスが普及し、それらを導入する企業が増えた一方、それに伴うトラブルも増えています。そこで考えられる対策が法人向けクラウド型サーバーの導入です。

ここで気を付けたいのは、「セキュリティ」と「使いやすさ」です。セキュリティ面では、情報をSSL通信によって暗号化、社外のデバイスからのアクセスを防ぐためのIPアドレスによるアクセス制限も必要です。また、利便性の高いパブリッククラウド同様の使い勝手の良さも重要です。

Ⅴ.海外拠点/小規模拠点におけるおすすめの対策とは

最後に、海外拠点/小規模拠点におけるおすすめを説明します。

海外拠点/小規模拠点の場合、クラウドであれば端末10台以下の小規模拠であっても初期投資なしで、短納期、低コストでスタートが可能です。ポリシー設定も各拠点で行うのではなく、クラウド上で一括管理できるサービスを選ぶことで、本社での管理もスムーズになり運用コスト削減にも期待ができます。

KDDIアメリカは、昨今益々、高度化・複雑化するサイバーアタックから企業を守るセキュリティ対策を重要な経営課題の1つと認識しており、その一環として、社員が利用するゼロトラスト環境を導入しました。そして、これらのノウハウをもとに、コンサルティングから構築・運用までを一気通貫で、各技術領域においてグローバルで多くの実績を有する戦略的パートナー企業とともに、ゼロトラストソリューションを提供できる体制を構築しました。

今回説明した端末管理に係る認証は、ゼロトラストをはじめる第一歩としても考えることができます。ゼロトラストはさまざまな要素から成り立って構成されており、昨今の変化する環境で求められる複合的機能をKDDIアメリカでは一括で提供しています。

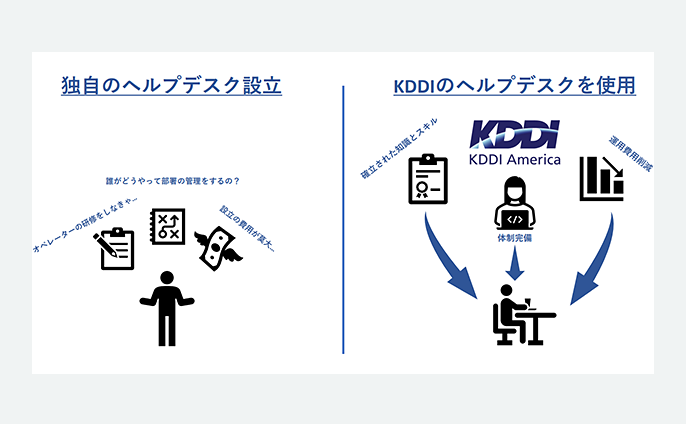

また、これまでもお客さまのインフラ機器およびインフラ環境などの保守運用を行っていましたが、分散型の環境に更にフィットできるよう、お客さまのOA環境におけるサポート体制も拡充しました。これにより、お客さまの負荷軽減を図り、業務効率向上に寄与します。

KDDIアメリカではその他、皆さまのゼロトラストをはじめとしたセキュリティへの疑問、ご相談をお待ちしております。

ご質問等はmarketing@kddia.comまでお気軽にお問い合わせください。

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Akifumi Nakata

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。

)