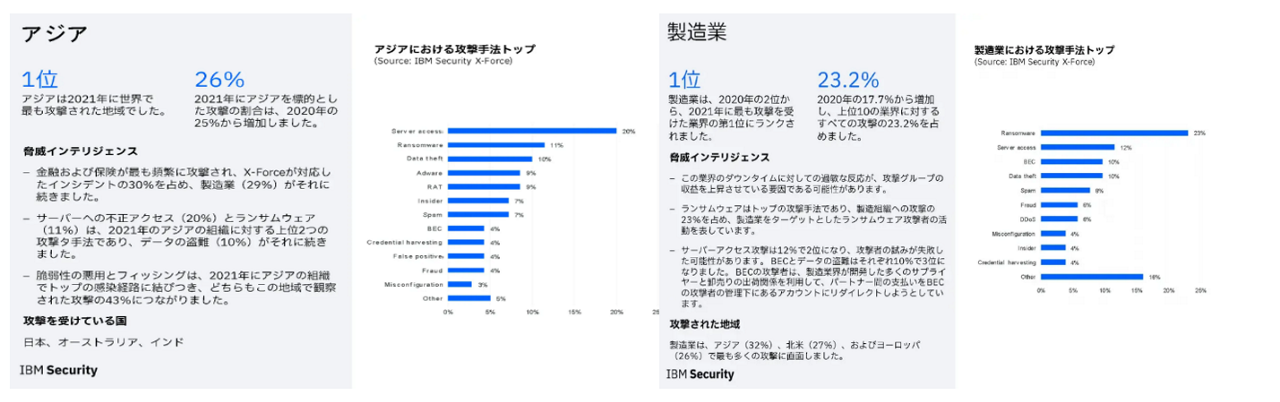

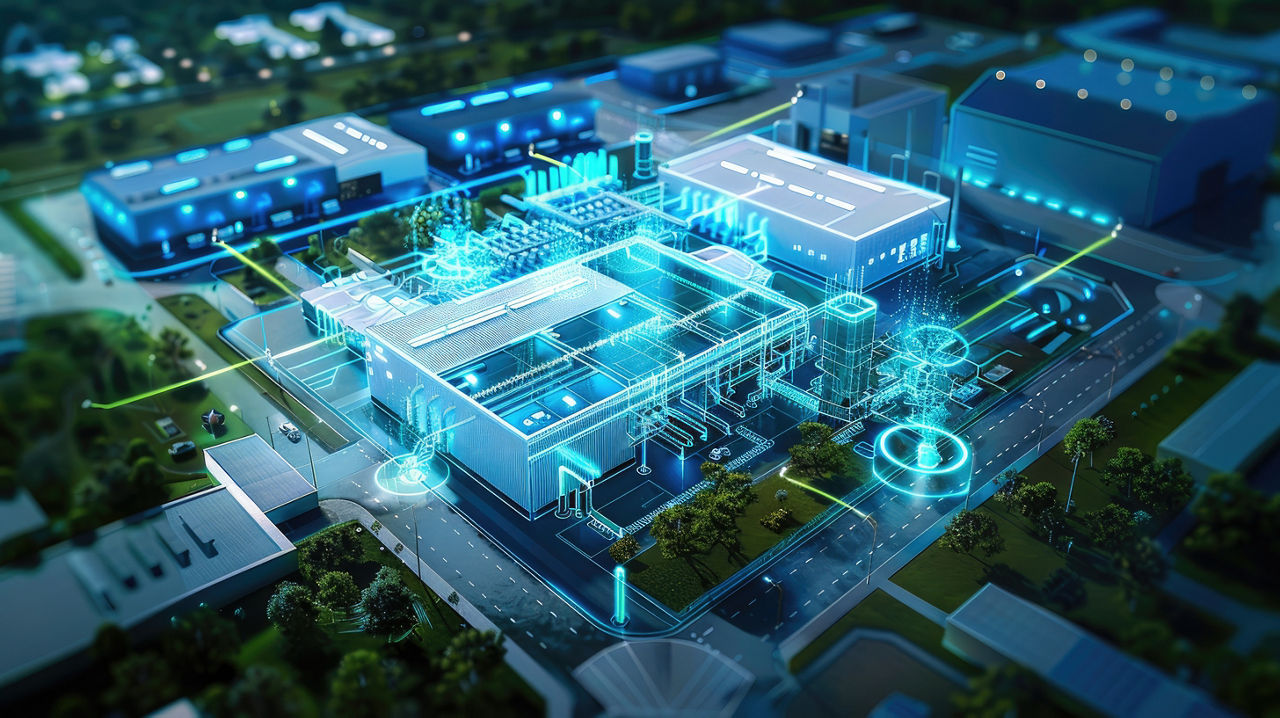

近年、企業のDX化が進む一方で、サイバー攻撃の手法はますます巧妙化し、多くの企業がセキュリティ上の脅威にさらされています。

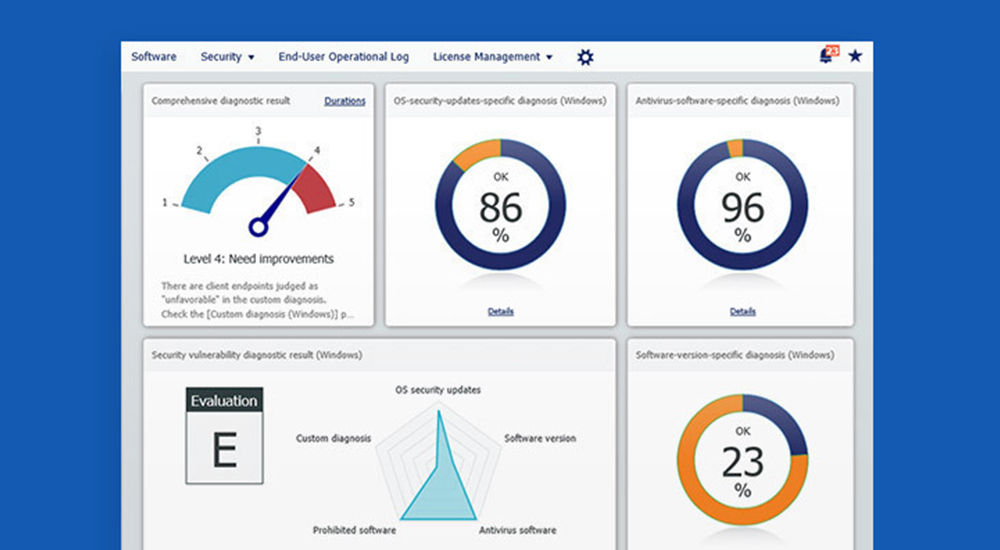

自社の情報資産や顧客の信頼を守るためには、プロアクティブなセキュリティ対策が不可欠です。その中でも基本かつ重要な取り組みが「脆弱性診断」です。

脆弱性への対処は、各国でガイドライン化、規制化が進んでおり、日本、米国ではIPA(情報処理推進機構)、NIST(National Institute of Standards and Technology)がガイドラインを、欧州においてはNIS2 (Network and Information Systems 2)やDORA(Digital Operational Resilience Act)が重要インフラおよび金融セクターに組織的に取り組むことを義務化しており、企業の運営の為に欠かせない対策の一つになっています。

本記事では、脆弱性診断の基本から、その必要性、種類、費用の相場、そして自社に最適なサービスの選び方まで、分かりやすく解説します。

)