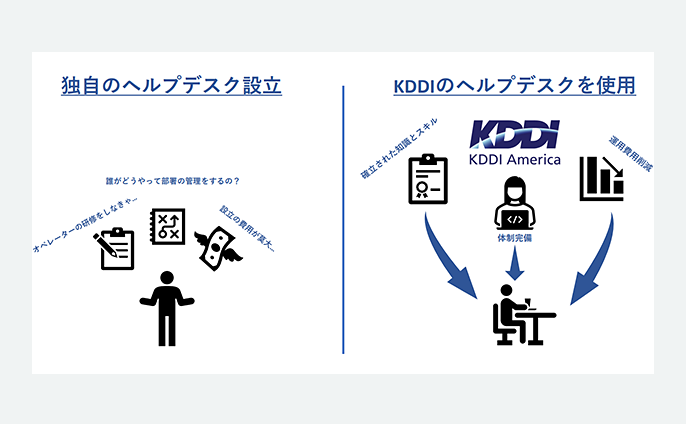

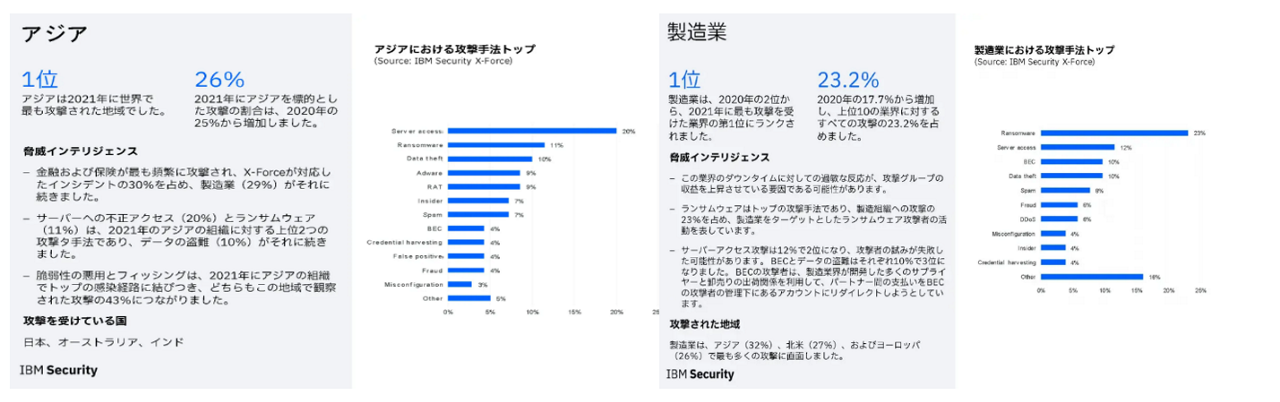

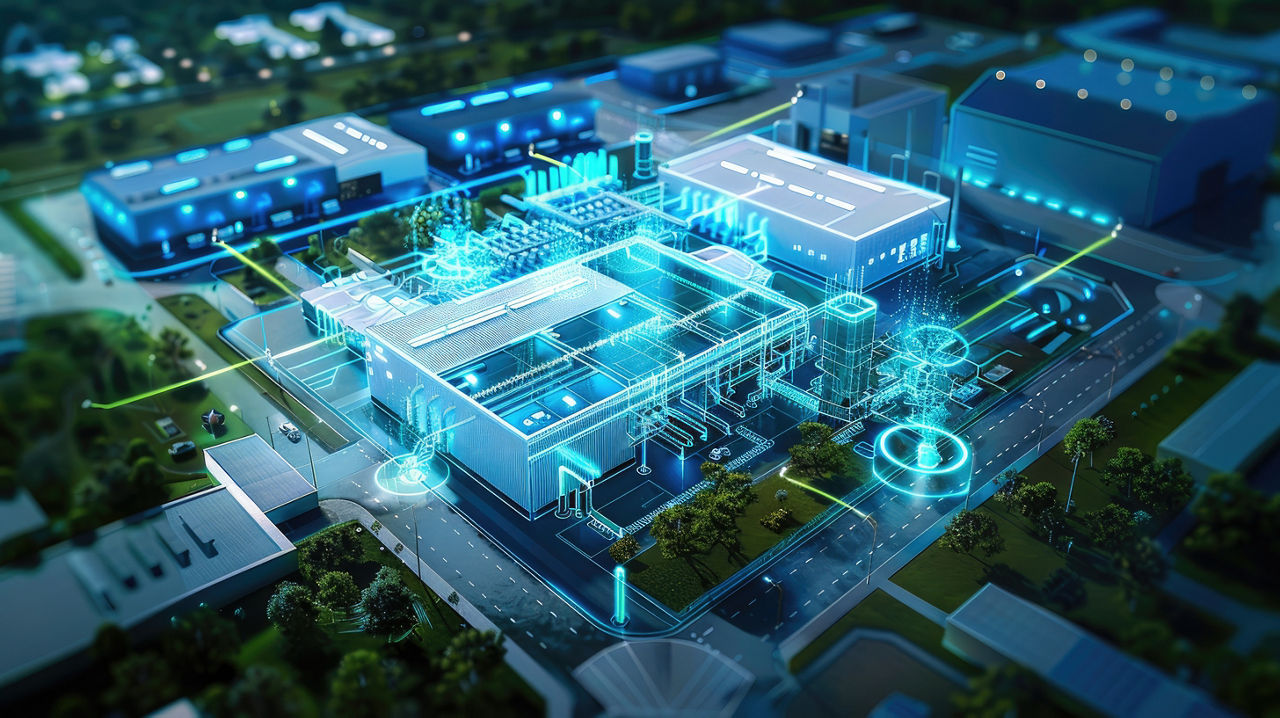

OT(Operational Technology)セキュリティは、デジタル化が進み、サイバー攻撃リスクが高まっている製造業やインフラ分野において不可欠です。OTセキュリティの実現には、本社と海外拠点の役割分担の明確化や、迅速な連携が重要です。本社は全体的なセキュリティ基準の作成やガバナンスを担い、海外拠点は現地特有のリスクを考慮しながらサプライチェーン全体の連携を強化する必要があります。

本記事では、OTセキュリティにおけるリスクと具体的な対策をガイドラインに基づいて解説し、グローバル規模でのセキュリティ体制の構築方法と具体的なOTセキュリティの要点について、詳しく解説します。

)