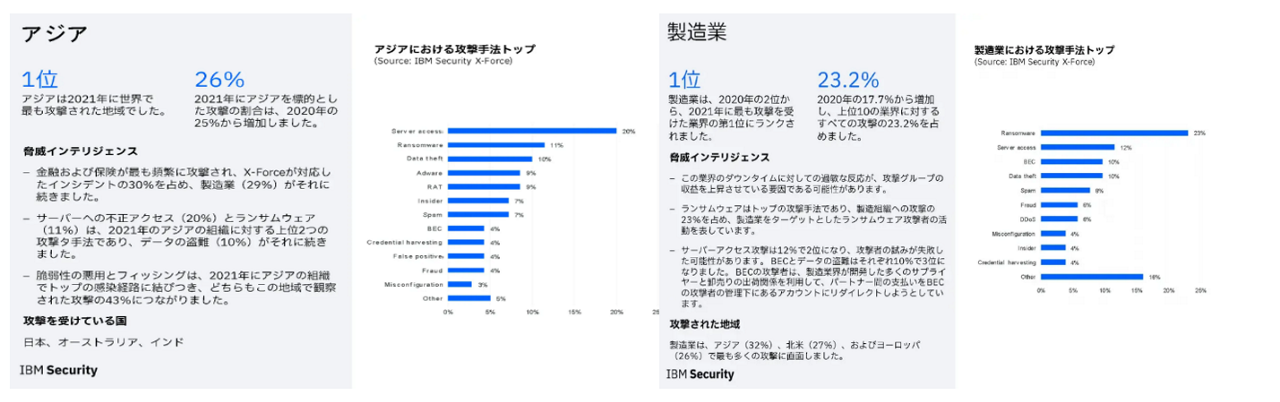

昨今、情報セキュリティに関する脅威が巧妙化し、さまざまな業種の企業がその被害を受けていることは、もはやIT業界にいずとも知っている周知の事実となっています。各企業は、そういった被害に遭わないためにも、早急な情報セキュリティ対策を迫られています。

本稿では、情報処理推進機構(IPA)が公開した「情報セキュリティ10大脅威2022」をもとに、2022年に実際に起きた被害事例を紹介するとともに、2023年の展望についても触れていきたいと思います。

コラム 2023.01.30 2022年情報セキュリティ10大脅威と2023年展望

KDDI America

Ⅰ.2022年情報セキュリティ10大脅威

情報セキュリティ10大脅威とは、前年に発生したセキュリティ攻撃やセキュリティ事故から脅威を選定したものです。2006年から毎年、情報セキュリティ対策を広めることを目的とし、独立行政法人情報処理推進機構(IPA)が発表しています。

2022年の10大脅威は、2021年に発生した社会的影響の大きい情報セキュリティ事案をもとに、2022年1月に公開されました。まずはその、2022年の情報セキュリティ10大脅威を紹介します。

1.ランサムウェアによる被害

2.標的型攻撃による機密情報の窃取

3.サプライチェーンの弱点を悪用した攻撃

4.テレワーク等のニューノーマルな働き方を狙った攻撃

5.内部不正による情報漏えい

6.脆弱性対策情報の公開に伴う悪用増加

7.修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

8.ビジネスメール詐欺による金銭被害

9.予期せぬIT基盤の障害に伴う業務停止

10.不注意による情報漏えい等の被害

2022年を通して、上記のセキュリティインシデントが多数発生しました。益々加速する情報社会化とセキュリティ脅威の拡大が容易に想定される今後は、情報システム担当者だけでなく、経営層から一般社員までが、それぞれの脅威について把握し対策を進める必要性があるでしょう。

事項からは、上記脅威の中で、実際に被害が出た事例とその脅威への対策方法を一部紹介していきます。

Ⅱ.2022年最新被害事例

1.VPN機能による情報流出

警察庁が公表した資料によると、2022年の1月から6月の半年間で、感染経路が判明しているランサムウェア被害の約7割がVPN機能からの侵入とされています。

VPNとは、社内ネットワークと社外をつなぐ仮想専用線のことです。コロナ禍を受けてテレワークが普及する中、ウェブ会議や自宅等から VPN 経由で社内システムへアクセスする機会が増え、こうした新たな業務環境の脆弱性を突いた攻撃が顕在化しています。

具体的な被害としては、ウェブ会議をのぞき見されたり、テレワーク用の端末にウイルスを感染させられたりするなどがあります。対策方法としては、最新のセキュリティパッチが適用されているVPN装置の使用や多要素認証の導入などが挙げられます。

出典:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(警視庁)

2.セキュリティ企業が被害を受けたゼロデイ攻撃

2022年9月には、ベトナムに拠点を置くセキュリティ企業が監視対象としていた大手IT企業開発のグループウェアにおける、未修正の脆弱性を悪用するゼロデイ攻撃が発生していることを公表しました。これを受け、当該IT企業は緩和策の実施を呼び掛け、ガイダンスを公表しています。

ゼロデイ攻撃とは、脆弱性の修正プログラムや回避策が公開される前の脆弱性を狙う攻撃のことで、2022年からセキュリティ10大脅威に登場しています。おもな被害としては、情報漏えいや改ざん、ウイルス感染などがあります。

脆弱性対策情報が公開されていないため、ゼロデイ攻撃を完璧に防ぐことは困難ですが、できるだけ攻撃に遭わないようにするための事前対策が有効です。例えば、ソフトウェアのアップデート、多層防御、サンドボックスの使用などの対策が挙げられます。また、情報セキュリティ担当者はゼロデイ攻撃を受けてしまった場合の対処法を確認しておくことも重要です。

3.脆弱性対策情報の公開に伴う標的型攻撃

今年10月には、IPAおよび一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)が、大手IT企業のグループウェアの脆弱性に対する情報を公開しました。その中で公開した脆弱性を悪用した限定的な標的型攻撃が既に確認されています。

「脆弱性対策情報の公開に伴う悪用増加」は、2021年から2022年にかけて、被害が多くなっている脅威の1つです。

脆弱性の脅威や対策情報を製品利用者に広く呼び掛けるために公開したソフトウェアや機器類の脆弱性対策情報が悪用され、脆弱性対策を講じていないシステムが攻撃の対象となります。これにより、情報漏えいや改ざん、ウイルス感染等の被害が発生します。

対策として、企業の情報セキュリティ担当者はベンダーの発表を注視し、脆弱性が発表されれば速やかに対策を講じることが重要です。

4.Emotetの活動再開・感染拡大

2022年、世界中でその名を轟かせたマルウェアにEmotetがあります。日本国内における検出台数において、2022年1月~3月で過去最多となり、ピーク時には4万台以上の感染が確認されています。

Emotetに感染すると、情報漏えい、スパムメール送信の踏み台化、他のマルウェアの感染、ランサムウェアの感染など被害が発生するケースもあります。

対策としては、「Emotet」というマルウェアの社内周知・教育、メールセキュリティやエンドポイントセキュリティの強化対策が重要かつ有効です。

Ⅲ.2023年情報セキュリティ展望

ここまで、2022年の情報セキュリティ脅威とその被害事例について紹介してきました。ここでは、2023年の展望として、3つほどキーワードを持って説明していきます。

2023年は、2022年に大きく広がりを見せた脅威の拡大がメインになると考えられます。特に、「ランサムウェア」「Emotet」、そして「医療機関へのサイバー攻撃」は今後もセキュリティ界隈でより耳にするキーワードになるかもしれません。

ランサムウェアの脅威はこの2~3年で変化はなく、VPNが狙われるという基本的な戦略も変わってません。2023年についても、引き続きランサムウェアは脅威として存在し続けると考えられます。対策としては、EDR(Endpoint Detection and Response)を導入することが有効です。

エンドポイントの最後の砦EDR ~新しい働き方の穴を狙う高度化したサイバー攻撃から企業を守る~

2つ目に、数年前から世界的に大流行している、メール型のマルウェア「Emotet」の脅威も続いていくと考えられます。Emotetは、おもにメールの添付ファイルを感染経路とした不正プログラムで、過去にやり取りしたメールへの返信を装ったメールを送信し、添付ファイルの開封を促すもです。Emotetに感染したパソコンからメールアカウント、パスワード、メール本文等の情報を窃取し、これらの情報を悪用して、感染拡大を目的としたメールを送信します。典型的なのは、パスワード付きZIP形式で圧縮された文書ファイルが添付されており、パスワードがメールの本文に記載されているパターン。文書ファイルを開くと、ファイルに埋め込まれたマクロの実行を促す内容が表示され、実行するとEmotetに感染します。マルウェアとしては非常に古典的であるものの、被害が拡大しており、対策をとれていない企業にとっては引き続き大きな脅威となることはまちがいないでしょう。

最後に、医療機関へのサイバー攻撃です。2022年は、世界中の医療機関へのサイバー攻撃が確認されています。日本国内においても、小さな総合病院から、大規模な医療センターまでがその被害を受けています。その結果、電子カルテシステムの障害が発生し、緊急以外の手術や外来診療を停止を発表、院内ネットワークシステムの完全停止を行う等、重大な被害が生じています。これは、「Phobos」と呼ばれるランサムウェアの一種が原因とされており、侵入経路はVPN装置です。これは、1つ目のキーワードに関連して説明している、EDRの導入や、VPN装置へ脆弱性対策プログラム(パッチ)を早期に適用することが有効です。

Ⅳ.最新脅威への有効な対策とは

ここまで説明してきたとおり、ランサムウェアや標的型攻撃に加え、近年はテレワーク、クラウドサービス、社外コミュニケーションの増加など、会社外からネットワークに接続することが一般的になり、従来の境界型セキュリティ対策では対処しきれないケースが増加しています。このようなテレワーク等のニューノーマルな働き方を狙った攻撃に対しては、今後もさらなる注意が必要です。

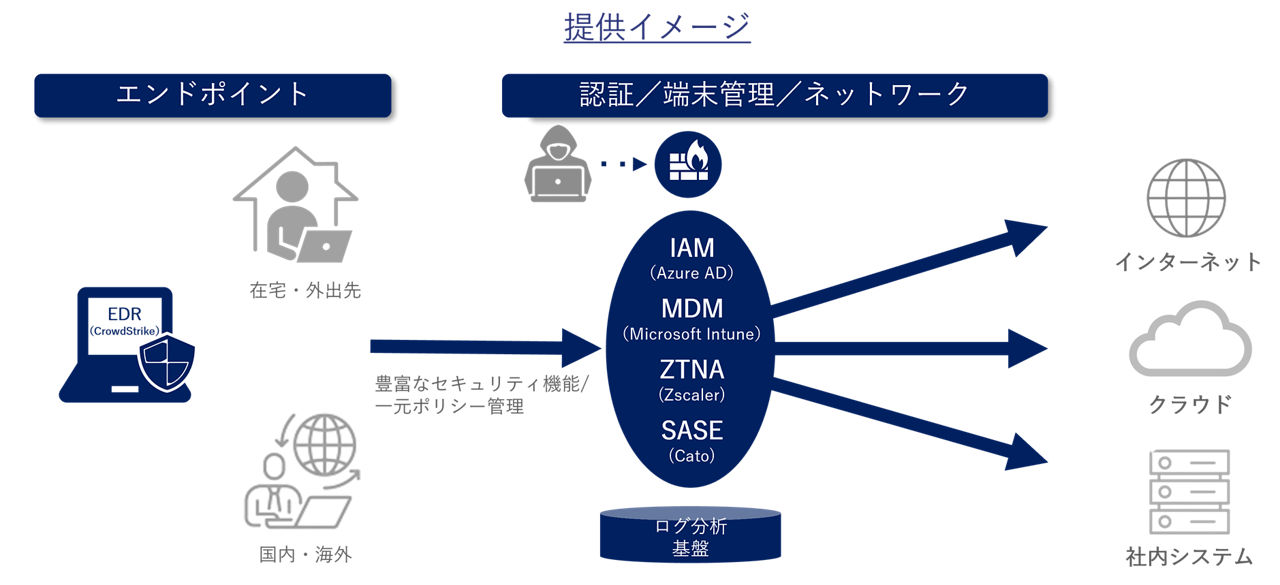

こうしたことから、すべての通信を信頼しないことを前提にした仕組みである「ゼロトラスト」の考え方が重要になっています。

KDDIアメリカは、昨今益々、高度化・複雑化するサイバーアタックから企業を守るセキュリティ対策を重要な経営課題の1つと認識しており、その一環として、社員が利用するゼロトラスト環境を導入しました。そして、これらのノウハウをもとに、コンサルティングから構築・運用までを一気通貫で、各技術領域においてグローバルで多くの実績を有する戦略的パートナー企業とともに、ゼロトラストソリューションを提供できる体制を構築しています。

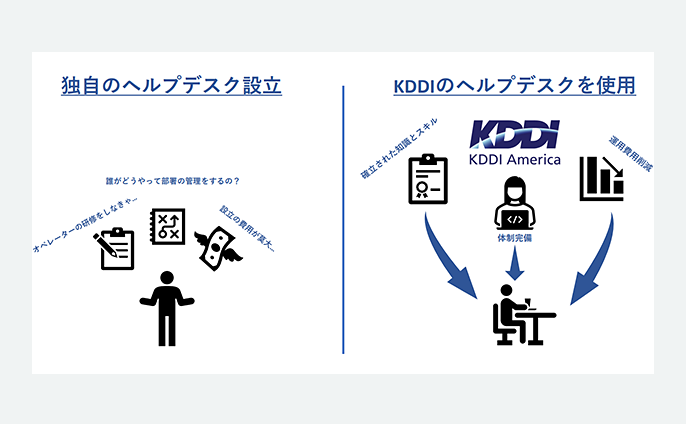

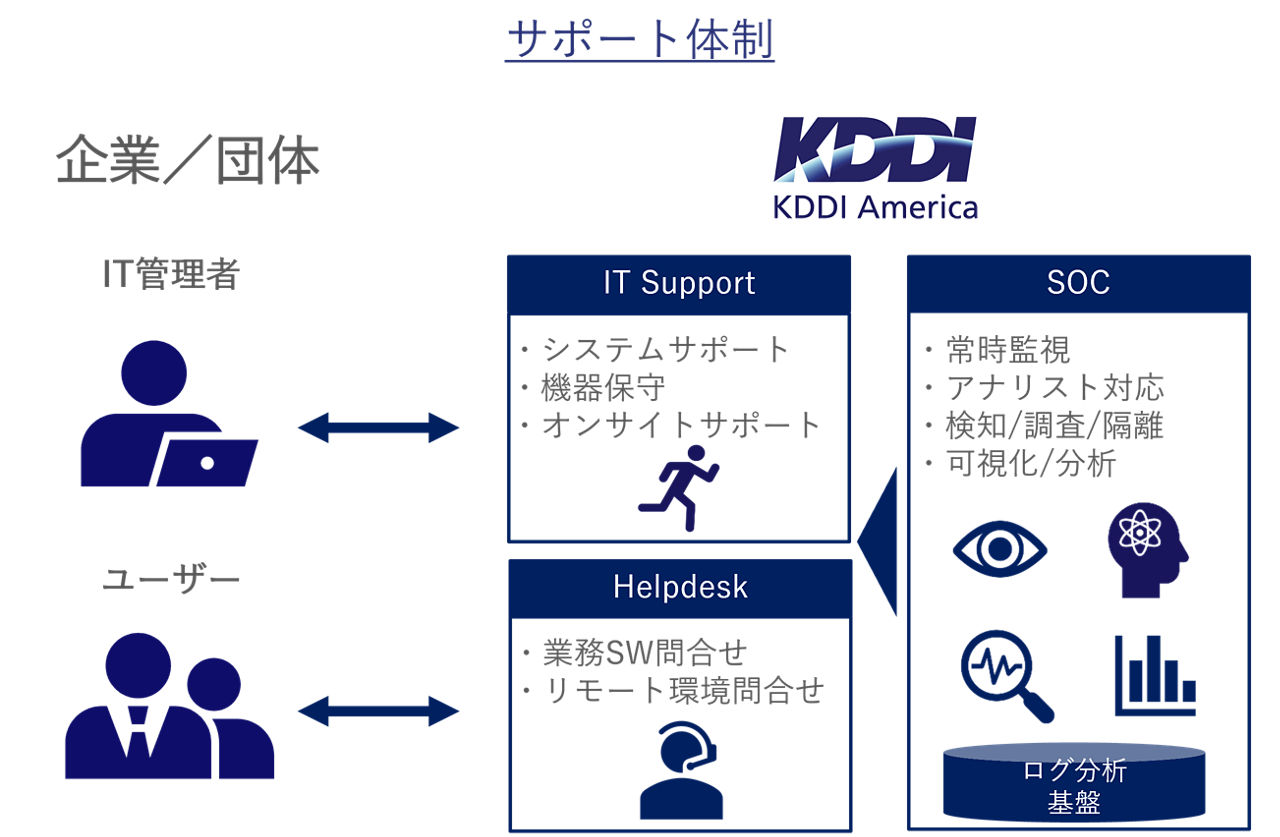

また、これまでもお客さまのインフラ機器およびインフラ環境などの保守運用を行っていましたが、分散型の環境に更にフィットできるよう、お客さまのOA環境におけるサポート体制も拡充しました。これにより、お客さまの負荷軽減を図り、業務効率向上に寄与します。

KDDIアメリカではその他、皆さまのゼロトラストをはじめとしたセキュリティへの疑問、ご相談をお待ちしております。

ご質問等はmarketing@kddia.comまでお気軽にお問い合わせください。

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Akifumi Nakata

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。

)