「努々うたがうことなかれ」三国志やキリスト教の聖書にも登場する、古くから伝わる言葉ですが、いまのセキュリティの考え方にこれはまったく当てはまりません。むしろ「何も信じず、すべてを疑ってかかる」そんな考え方が今回取り上げるテーマである、“ゼロトラスト”です。今話題のゼロトラストという考え方、必要な理由、さらにその導入方法について解説します。

コラム 2022.11.29 「何も信じない、すべてを疑う」がセキュリティの新スタンダード? ~ゼロトラストのあれこれ~

KDDI America

Ⅰ.ゼロトラストの考え方

働き方改革、また世界的な感染症拡大に伴うリモートワーク導入の増加でスマートフォンやノートPCを社外での仕事に利用することを許可・奨励するなど、近年リモートワーク比率が急増、デジタル活用の進化が顕著です。働く現場でのデジタル活用の進化によって、社員の利便性や業務効率が向上する一方、経営の視点ではこれまで優先度の低かったセキュリティ対策が急がれる状況になっています。

ゼロトラストネットワークは、その言葉のとおり「信頼(Trust)を何に対しても与えない(Zero)」という前提に立ったセキュリティ対策の考え方です。機器の持ち出しが「特殊ケース」として扱われていた従来のセキュリティ対策では、社外から社内、あるいは社内から社外といった「情報の境界線」を越える場合のリスク対策をすることが基本でしたが、前述のとおり、昨今は会社の中と外という境界線の引き方自体が機能しなくなりつつあります。また、社内であっても、不正な情報漏えいのリスクが存在します。

こうしたことを踏まえ、ゼロトラストでは次のような観点で安全性の確認を行います。

・許可されたユーザーからのアクセスであるか

・通常と異なるロケーションからアクセスがないか

・そのほか不審な振る舞いが発生していないか

・利用しているクラウドサービスにリスクがないか

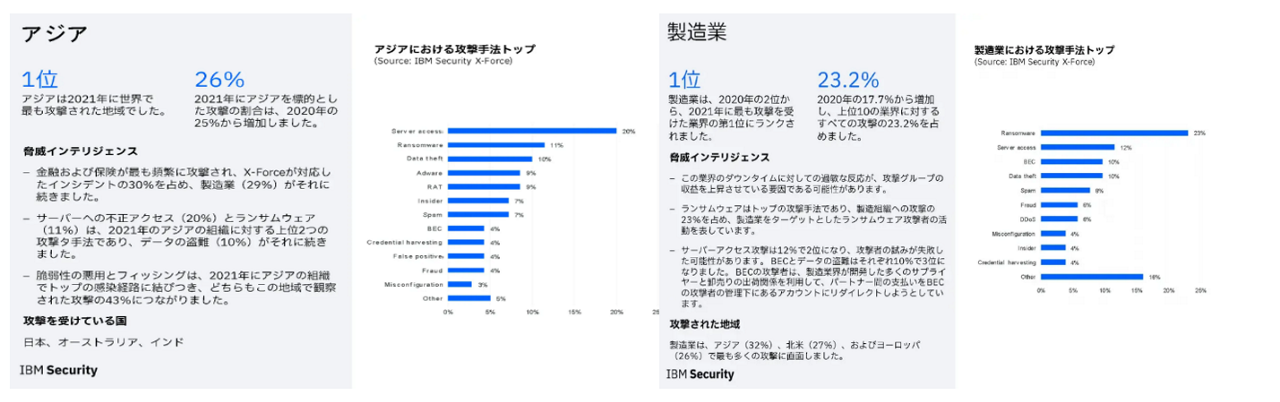

Ⅱ.いまゼロトラストが必要な理由

ゼロトラストという考え方が生まれた理由は何でしょうか。すなわち、従来の境界型防御の次なるセキュリティモデルが必要になったのはなぜでしょうか。大きく以下の3つの要因があります。

①クラウドサービスの利用増

現在では、クラウドを導入する企業も増え、基幹システムやファイルサーバーをはじめ、それらの周辺システムやアプリケーションもクラウド化するケースが増えています。こうしたクラウドサービスを利用する場合、そもそもシステムやアプリケーションが社内ネットワークの外にあるため、「社内ネットワークでしか利用できないようにする」「社外からVPNを使って社内にアクセスする」という安全性の担保が成立しなくなってしまいます。

②社外アクセスの増加、デバイス多様化

リモートワークでクラウド上のデータベースにアクセスすることは、社内ネットワークすら利用しない状況です。また、シャドーIT(リモートワーク期間に情報システム部門の許可なく利用したアプリケーションの増加)によって、機密情報の漏洩が発生したり、デバイスや社内のネットワークがサイバー攻撃の被害に遭う恐れもあります。

③内部不正による情報漏洩の増加

内部からの情報漏えいは以前から発生し得るものでしたが、上記①、②で挙げたようなネットワーク環境の変化によって、更にそのリスクが増しています。これまではデスクトップが一定の割合を占めていた社員用PCも、ノートPCやスマートデバイスに置き換わることで紛失・盗難はもちろん、社員が悪意のある目的で持ち出すことも容易になったという見方もあります。

Ⅲ.ゼロトラスト導入の進め方

ここまでで、ゼロトラストの考え方についてある程度ご理解いただけたかと思いますが、「実際の導入は大変なのではないか」と言った声が聞こえてきそうです。ここでは、ゼロトラスト導入を大きく3つのステップに分けて説明していきます。

①クラウドサービスのセキュリティリスク対応

本人しか所持していない情報(モバイルデバイス、生体認証等)で確認し、なりすましによるアクセスをチェックします。他にもアクセスできる場所やPCを限定したアクセス制御や役割ごとに権限を付与して閲覧・変更等の操作を制限します。(ユーザー認証・認可)

本人確認やアクセス制御などのユーザー認証・認可は、IDaaS※1で実現できます。これを導入することにより、従来の社内システム以上にクラウドサービスへのアクセスの安全性が確保され、パスワード認証しかしていないクラウドサービスも多要素認証やアクセス制御ができるようになります。

(多要素認証は、クラウドサービスへアクセスする際、パスワード以外に本人しか所持していない情報(モバイルデバイス、生体認証等)を確認することで、従来の社内システム以上にセキュリティを担保することが可能。また、PCやIPアドレスなどでアクセス制御することにより、境界型セキュリティと同等以上のアクセス制御が可能となる)

②テレワークにより攻撃を受けやすくなっている端末の保護

社内PCと同様にテレワークで利用するPCにも、アンチウィルスソフトやセキュリティパッチの適用や適用状況の可視化、PCの設定や外部デバイスの利用、ソフトウェアの導入などを制限することが必要です。また、未知のマルウェアに感染しても検知、防御できる製品を導入する必要があります。マルウェア等の感染、侵入後の検知、防御などのエンドポイントセキュリティはEDR※2製品で実現できます。EDR製品を導入することにより、社内外の端末が保護され、マルウェア等の不審な挙動を検知するため、従来の侵入検知や外部データ送信抑止などと同様の効果が期待できます。

③通信や接続先の安全性の確保

クラウドサービスやネットワークのアクセスログ等を監視・制限する製品を導入することが必要です。常にネットワークの接続可否の判断がされ、信頼されない端末からの接続を防げるほか、クラウドサービス利用状況の可視化が可能となり、内部不正や外部からの悪意ある攻撃にも対応することが可能です。

ネットワーク/クラウドセキュリティを導入することで、境界内外問わずネットワーク接続を安全に行えるようになります。また、クラウドサービスの利用を可視化・制限することにより、情報漏洩のリスクを軽減できます。

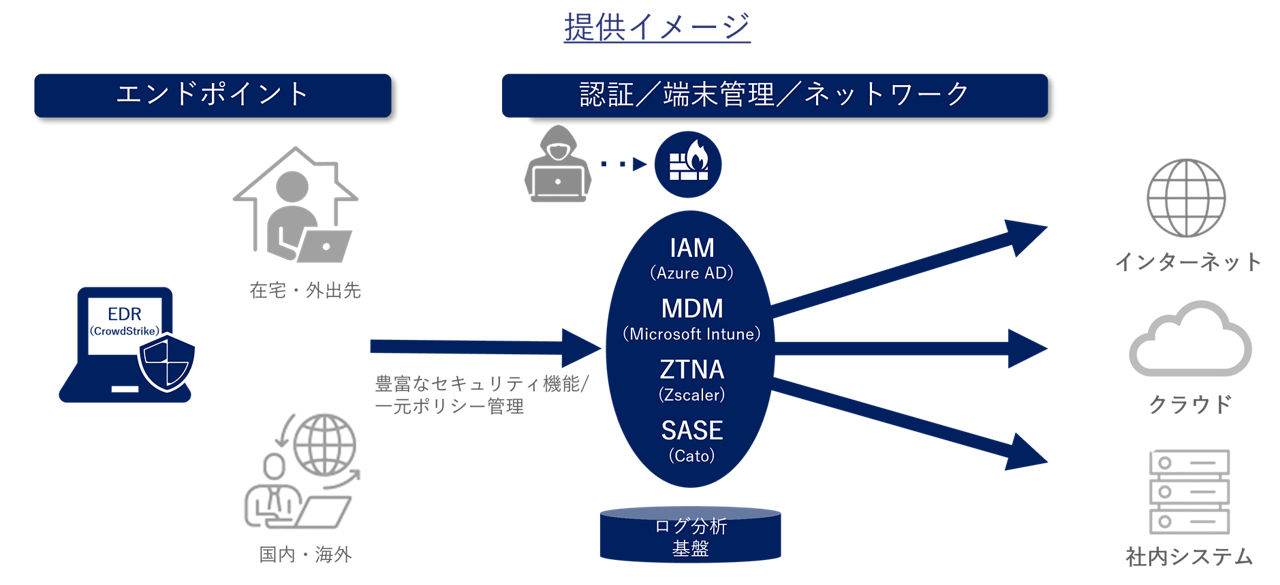

Ⅳ.KDDIアメリカではじめるゼロトラストソリューション

KDDIアメリカは、昨今益々、高度化・複雑化するサイバーアタックから企業を守るセキュリティ対策を重要な経営課題の1つと認識しており、その一環として、社員が利用するゼロトラスト環境を導入しました。そして、これらのノウハウをもとに、コンサルティングから構築・運用までを一気通貫で、各技術領域においてグローバルで多くの実績を有する戦略的パートナー企業とともに、ゼロトラストソリューションを提供できる体制を構築しました。

ゼロトラスト導入の章で説明したように、ゼロトラストはさまざまな要素から成り立って構成されます。それら変化する環境で求められる複合的機能を一括提供します。

Zero Trust Solution providing image

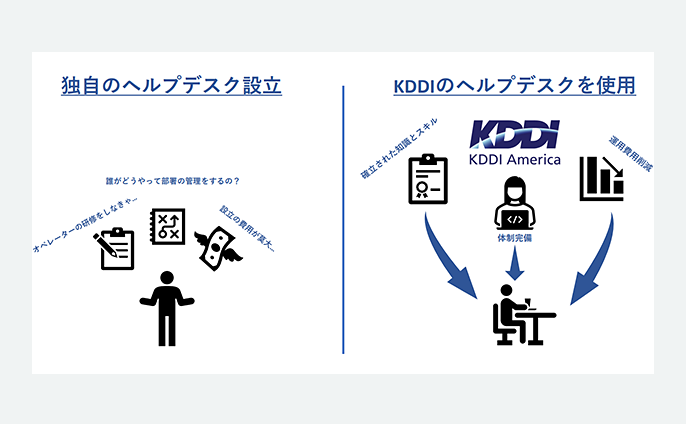

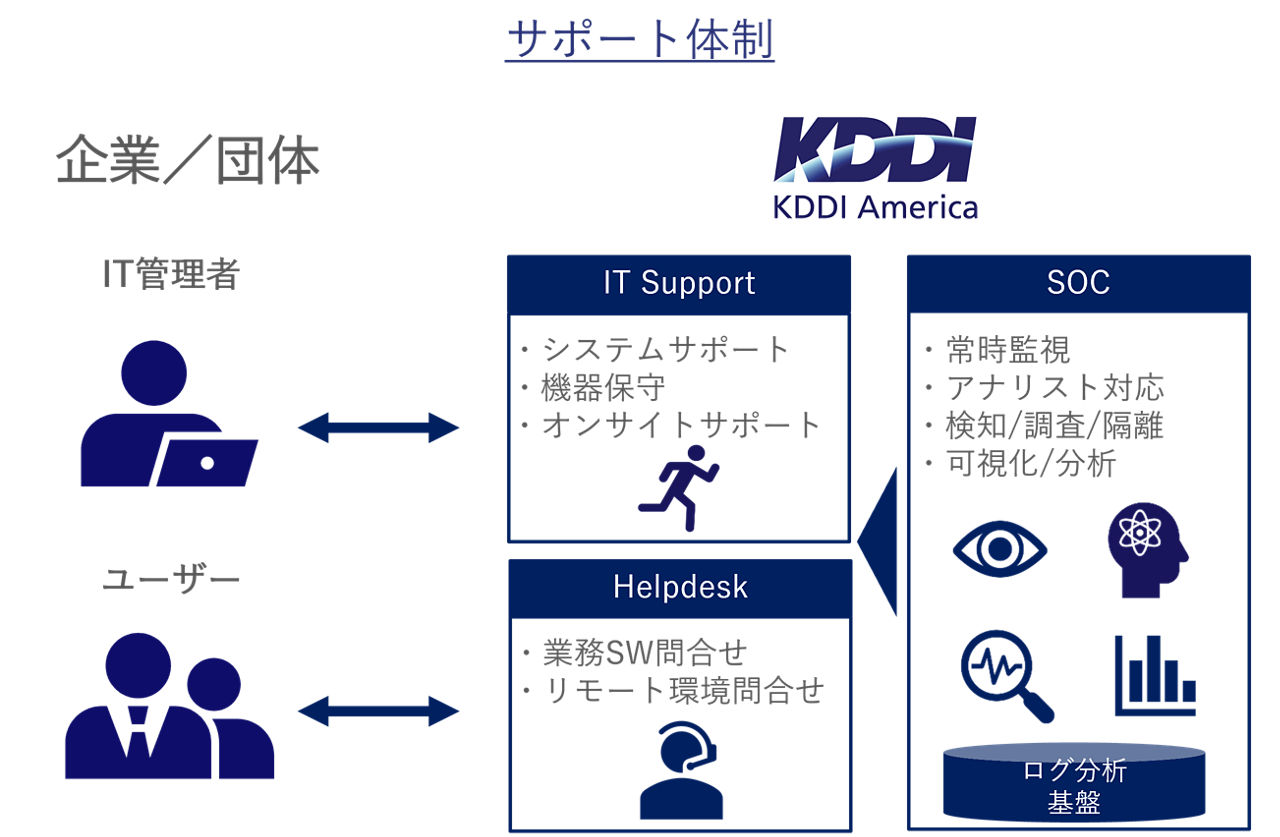

また、これまでもお客さまのインフラ機器およびインフラ環境などの保守運用を行っていましたが、分散型の環境に更にフィットできるよう、お客さまのOA環境におけるサポート体制も拡充しました。これにより、お客さまの負荷軽減を図り、業務効率向上に寄与します。

KDDIアメリカでは、皆さまのゼロトラストへの理解を促すことを目的とし、12月8日にセキュリティウェビナーを開催します。ご興味ご関心のある方はぜひご参加ください。

12/8(木)ゼットスケーラー(株)共催ウェビナー『セキュリティのいま~いま求められる企業のセキュリティ対策~』のお知らせ

| * | ※1:IDaas(Identity as a Service)とは、サードパーティプロバイダーによって構築・運用されるクラウドベースの認証サービスです。 IDaaSを利用することで、社内システムはもちろんのこと、さまざまなクラウドサービスに対してもクラウドベースの認証やアイデンティティ管理を行うことができます。 |

| * | ※2:EDR (Endpoint Detection and Response) とは、ユーザーが利用するPCやサーバー (エンドポイント) における不審な挙動を検知し、迅速な対応を支援するソリューションです。 |

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Akifumi Nakata

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。

)