2020年の新型コロナウィルス感染拡大を経て、日本のみならず、世界各地でリモートワーク、もしくはハイブリッドワークの普及が一気に進み、当たり前の日常となったと断言できると思います。一方で、サイバー攻撃の数は年々増加しており、各企業においても、その対策は喫緊の課題と認識しているのではないでしょうか。

VPN事業者であるNORD VPNは、米国、戦略国際問題研究所(CSIS)がまとめたデータを基に、2006年から2021年の15年間で政府機関などにサイバー攻撃を受けた回数を集計、各国のランキングを発表しています。1位は198回で米国。日本は16回の攻撃を受けたとして11位にランクインしています。日本の対象事案の中には、皆さんの記憶にも新しい、複数の政府機関の情報が流出した、2021年5月に起きた日系大手企業への不正アクセスや、防衛省の新型ミサイルの設計情報が漏えいした可能性があるそのサプライヤー企業への大規模なサイバー攻撃などが含まれています。

今回は、ハイブリッドワークに潜むセキュリティリスクとして、2021年にあったセキュリティトピックスを紹介するとともに、2022年にはどのようなリスクが存在するのか、そして各企業においてどのような対策が必要になってくるのかを紹介しようと思います。

コラム 2022.05.26 ポストコロナ:ハイブリッドワークに潜むセキュリティリスク

KDDI America

Ⅰ.2021年セキュリティトピックス

2021年もサイバー攻撃を実行する者は、オフィス以外の場所からリモートで勤務する労働者による豊富な攻撃ベクトルを生かすべく、多くのサイバー攻撃を行いました。FSB(金融安定化理事会)の報告書によると、サイバーセキュリティインシデントは2020年2月の毎週5,000件から、2021年4月後半には毎週20万件以上に増加しています。さらに、BAE Systems 社の報告書によると、コロナ禍によって企業がコスト削減を余儀なくされた結果、サイバーセキュリティ予算は26%減少し、IT チームはサイバーセキュリティを犠牲にしてリモートワークの課題に重点的に取り組むことを迫られています。COVID-19 関連のマルスパムの数は減少傾向にあるものの、コロナ禍は依然としてマルウェアの拡散を促しています。

2021年は、病院、工場、食品加工施設など重要インフラストラクチャへの攻撃も目立ちました。重要インフラストラクチャへの最大の攻撃の1つ は、2021年 4月に起きた、米国最大の石油パイプライ ンであるコロニアル・パイプライン社への攻撃です。DarkSideギャングによるこの攻撃は、同社を操業停止に追い込み、その結果、燃料の買い占めもあって燃料不足を引き起こしました。また、航空会社も飛行経路や運航計画の一時的変更を余儀なくされました。さらに、BlackMatterグループは世界最大の食肉加工会社であるJBS 社を攻撃し、1,100 万米ドルの身代金を要求しました。重要インフラストラクチャの攻撃を試みたランサムウェアの事例として、ブラジルの電力会社であるEletrobras社とCopel社に対する攻撃も行われました。電力供給のストップは報告されませんでしたが、こうした攻撃は大勢の市民に電力なしでの生活を余儀なくさせたり、電力供給を担う原子力発電所に損害を与えたりする可能性があります。また、イタリアのワクチン接種登録システムへのランサムウェア攻撃では、ラツィオ州の住民はワクチン接種が受けられなくなり、その命が危険にさらされる事態となりました。 さらに、米国 (UF Health Central Florida、Scripps Health、Crisp Regional Health Services) とフランス (Oloron-Sainte-Marie、Dax-Côte d’ Argent Hospital Center) の病院や医療センターのほか、 カナダ、オーストラリア、アイルランドの病院も攻撃を受けました。

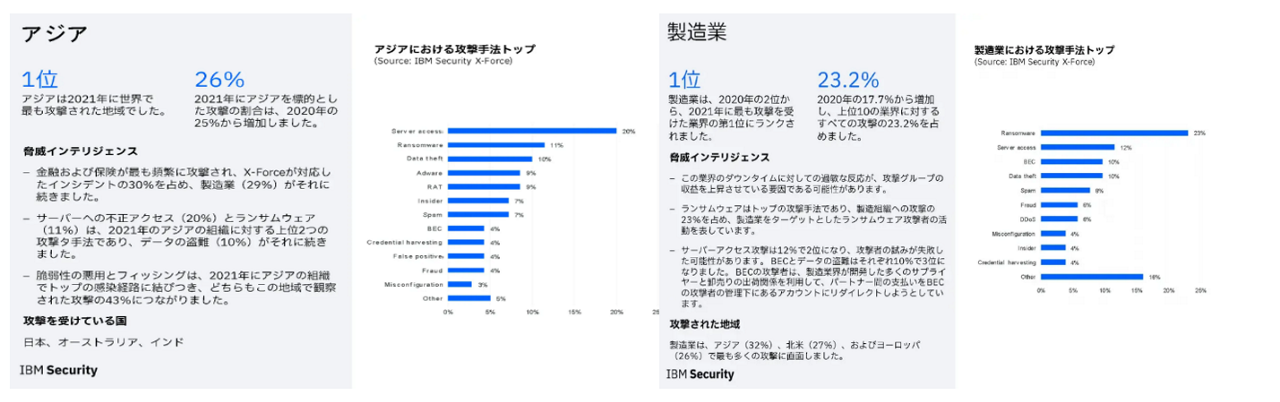

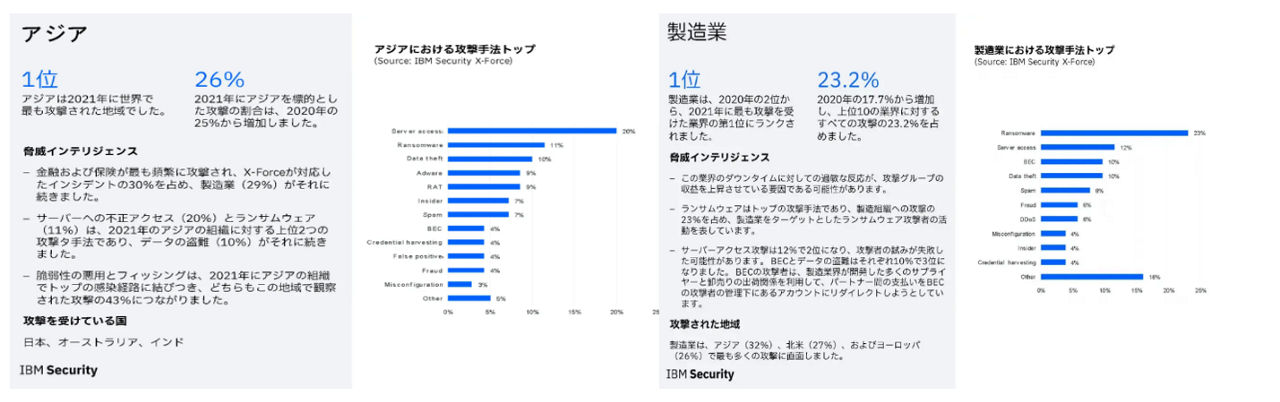

前述のとおり、政府機関などへの攻撃を受けた件数で日本は11位でしたが、日本IBMのセキュリティー調査「IBM X-Force脅威インテリジェンス・インデックス2022」によると、2021年最も攻撃を受けた地域はアジアであり、全世界で観測した攻撃の4件に1件以上がアジアで発生しました。その60%近くが金融機関と製造業を標的としたもので、最も攻撃を受けた国として日本が1位。攻撃の20%はサーバーアクセス攻撃で、侵入経路としては約半数がフィッシングという結果になりました。

また、製造業へのサイバー攻撃数が業界1位となり、今後もサプライチェーンへのサイバー攻撃への備えが求められます。

Ⅱ.2022年予測されるセキュリティトピックス

多くの組織がセキュアなハイブリッドおよびフルリモートワークの実現に向け、長期的な戦略的計画を本格化させています。ニューノーマルとして、リモートワークやリモートアクセスが定着したことにより、組織が潜在的なサイバー攻撃者にさらす攻撃の対象領域が、自ずと拡大しています。この新たなワークスタイルと従業員のコネクテッドデバイスが、実際の脅威情勢のより大きな部分を占めるようになることが予想されます。

前項でも出てきているとおり、製造業へのサイバー攻撃が増加しています。昨年度には、日本でも過去にない規模のセキュリティインシデントが起こり、皆さまにセキュリティ対策の早急な必要性を再認識させたのではないでしょうか。サプライチェーン攻撃は増加傾向にあり、IT担当者に大きな課題を突き付けています。昨今のリモートアクセスやリモートワーク普及の現実を鑑みると、リモートアクセスソフトウェアを開発する企業やリモートワークを許可している企業は、サプライチェーン攻撃の対象になると予想されます。その結果、米国最大の石油パイプラインであるコロニアル・パイプライン社の事例のような、余波の大きいインシデ ントがさらに増え、多数の接続された企業、組織に影響が及ぶ可能性があります。

また、サイバー攻撃者にとって、その重要性や生活との密接性を鑑みると、医療分野、製薬が医者やそのサプライチェーンに対するサイバー攻撃も増加が予想されます。

Ⅲ.セキュリティ対策は経営責任、いま求められるセキュリティ対策

ここまでで、昨今、そしてこれからのセキュリティトレンドについてご理解いただけたと思います。しかし、一体どこから行動を起こせばいいのか、と頭を悩ませている経営層の方はまだ多いと思います。

ここ米国におけるセキュリティ対策として、CISA(国土安全保障省サイバーセキュリティ・インフラストラクチャー・セキュリティ庁)が公開しているガイドラインや、NIST(米国国立標準技術研究所)のウェブサイトには、NIST SP800-171と呼ばれる、アメリカ政府がセキュリティ基準への準拠を求めたガイドラインも掲載されています。それに加えて、セキュリティ対策に係るイベント情報なども掲載されていますので、そういった情報を参考に、自社のセキュリティ基準がそれらに準拠しているのか、そういった確認から入り、自社のセキュリティに足りていない部分を洗い出すことから始めるのもいいかと思います。

一方、日本の総務省は、企業などがテレワークを実施する際のセキュリティ上の不安を払拭し、安心してテレワークを導入・活用していく指針として、テレワークの導入に当たってのセキュリティ対策についての考え方や対策例を示した「テレワークセキュリティガイドライン」を策定・公表しています。加えて、中小企業向けには別紙として、「中小企業等担当者向けテレワークセキュリティの手引き」を策定・公表しています。こういったものを参考に自社におけるセキュリティ強化およびそのマインド作りに役立てることも重要です。

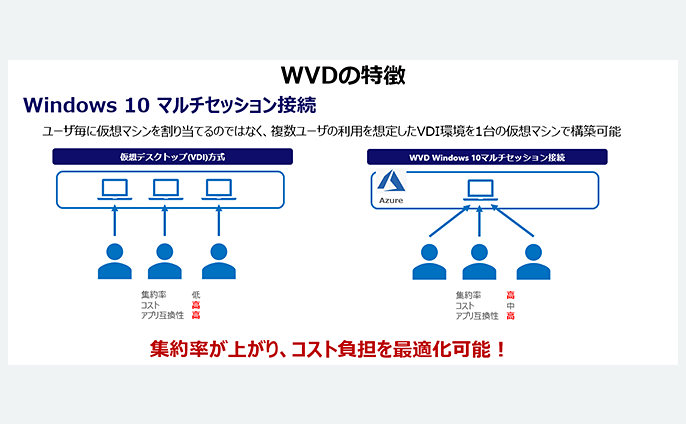

また、当社では昨今のハイブリッドワークやリモートワークの普及に伴い、ゼロトラスト・モデルのPCの導入を推奨しています。ゼロトラスト・モデルでは、ユーザーやデバイスは、そのアイデンティティと認証が確認されるまで信頼されず、そのリソースにアクセスができません。このプロセスは、会社PCで自宅からリモートワークをしている社員や、モバイルデバイスで世界各地の会議に参加している社員など、通常プライベートネットワーク内にいる人に適用されます。また、プライベートネットワークの外側にいる人やデバイスにも適用されます。そのネットワークへのアクセス経験や回数は関係なく、アイデンティティが再度検証されるまでは信頼されません。これは、証明が得られない限り、すべてのデバイス、ユーザー、サーバーを信頼しないという考え方です。

「Ⅰ.2021年セキュリティトピックス」で、コロナ禍によって企業がコスト削減を余儀なくされた結果、サイバーセキュリティ予算は26%減少した、というBAE Systems 社の報告書を紹介しましたが、一方で、JNSA(NPO日本ネットワークセキュリティ協会)によると、サイバー攻撃による2019年の企業の被害額は平均1億4,800万円となっています。現在の企業を取り巻くセキュリティリスクを鑑みても、セキュリティ対策はすべての企業における最重要課題であるでしょうし、これはIT部門のみが検討するものでなく、経営層が主導すべき課題であると言え、コスト削減の中にセキュリティ対策を入れるのか、それとも対策にお金をかけてリスクを小さくするのか、自ずとどちらが賢明であるかが数字からも容易に理解できると思います。

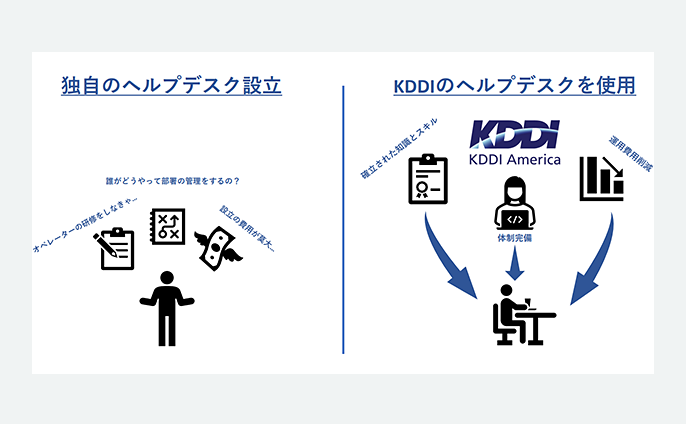

KDDIアメリカ では、セキュリティ対策に係るさまざまな課題を解決するべく、各社の課題に応じたソリューションを提供することができます。ご興味のある方は当社ウェブページをご参照いただくか、以下、お問い合わせ先までお気軽にご相談ください。

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Nakata Akifumi

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。

| ※ | ニュース&トピックスに記載された情報は、発表日現在のものです。 商品・サービスの料金、サービス内容・仕様、お問い合わせ先などの情報は予告なしに変更されることがありますので、あらかじめご了承ください。 |

)