不正アクセスを許してしまうと、近年増えているさまざまなセキュリティ被害を受ける可能性がある。そういった被害に遭わないためにも、ネットワークやサーバへの不正な侵入等を「検知」する仕組みを取り入れることは企業に求められるセキュリティ対策の1つと言えます。

今回は、セキュリティにおける「検知」でよく聞く、パソコンやサーバー、スマートフォン等、いわゆるエンドポイント端末を監視・保護する働きを持つEDRについて機能やメリット、従来のEPPとの違いを、今話題のゼロトラストという考え方とともに説明します。

コラム 2022.10.30 エンドポイントの最後の砦EDR ~新しい働き方の穴を狙う高度化したサイバー攻撃から企業を守る~

KDDI America

Ⅰ.不正アクセスの被害

冒頭に記載したとおり、不正アクセスを許してしまうと、近年増えているさまざまなセキュリティ被害を受ける可能性があります。さて、不正アクセスを許すと、どのような被害が待っているのか、はじめにおもな不正アクセス被害を紹介します。

1.個人情報や機密情報の漏えい

侵入された情報機器やシステムにクレジットカード情報やID/パスワードといった認証に必要なアカウント情報が保管されていれば、それらの情報が外部に流出する可能性があります。また、未発表の製品仕様書や技術資料、顧客情報など、事業継続に関連する重要な機密情報が漏えいすれば、事業存続に対する影響は甚大です。

2.Webサイトの改ざん

漏えいした情報にWebサイトの管理画面へのアクセス情報などが含まれていたり、Webサイトの管理システムに脆弱性があると、第三者にWebサイトの情報を不正に改ざんされてしまう危険性があります。書き換えられた結果、Webサイトの訪問者をフィッシングサイトなどの悪意あるサイトに誘導してしまうなどの二次被害も起こり得ます。

3.ランサムウェアへの感染

ランサムウェアは勝手にデータを暗号化し、その復号と引き換えに身代金を要求する悪質なマルウェアです。世界的に猛威を振るった「WannaCry」や国内企業を狙った「Ragnar Locker」をはじめ、日々新たなランサムウェアが開発され続けており、不正に暗号化された情報の内容によっては、その損失も甚大になります。不正アクセスを許すことで、ランサムウェアへの感染が懸念されます。

4.他社への攻撃の踏み台にされる

不正アクセスによってシステムの制御権限を奪われてしまうと、犯罪行為を行うネットワークに強制的に加担させられる可能性があります。その結果、マルウェア感染やDDoS攻撃※1などへの加担・ほう助につながる恐れがあります。

5.ネットバンキングなどを利用した不正送金

金銭取引が可能なネットバンキングなどのサービスのID・パスワードが漏えいしてしまうと、なりすましによって不正送金や不正購入などの被害を受ける可能性があります。

前回の執筆では、自社のセキュリティについて把握した後に必要となる対応、「防御」について解説(増える脅威、いかに自社を守るか ~防御の三段活用~を参照)しましたが、いざ侵入された際、いち早くその不正な侵入を検知することもセキュリティ対策には重要です。

不正アクセスを許さない「防御」が大切であることは言うまでもありませんが、それでも現代のセキュリティはいたちごっこ。次々と新たな手法で攻撃者は攻撃を試みています。「検知」の対策は、そういった不正アクセスが起こった際に、上記で挙げたような被害を最小限に抑える一役となり得ます。

Ⅱ.EDRとは、EPPとのちがい

EDR(Endpoint Detection and Response)とは、組織内のネットワークに接続されているパソコンやサーバー、スマートフォン等のエンドポイントからログデータを収集し、解析サーバーで相関解析、不審な挙動・サイバー攻撃を検知し、管理者に通知します。通知を受け取った管理者は、管理画面でログの内容をさらに精査し、問題の根本原因や影響範囲を調べ、適切な対応を実施します。EDRは、こうした事後対応を迅速かつ効率的に行えるように、ログの内容をさまざまな角度から分かりやすく可視化する機能も提供しています。

ここで似た言葉であるEPPとのちがいは何でしょうか。

EPP(Endpoint Protection Platform)は、従来型のアンチウイルスソフトウェア等、エンドポイントにインストールすることでエンドポイントを保護するセキュリティプラットフォームの総称です。EPPはおもに、デバイスへのマルウェアの侵入を未然に防止する働きを持つ製品を指し、EDRはおもに侵入された後にいち早く検知・分析し、マルウェアの封じ込め、システム復旧などをサポートする働きを持つというちがいがあります。つまり、マルウェア感染前に働くものがEPP、感染後に被害を最小限に抑えるものがEDRと理解してもらえればいいでしょう。

Ⅲ.EDR導入のメリットとデメリット

EDRが開発された理由として、前述のとおり高度化するサイバー攻撃をアンチウイルスやファイアウォール等の従来型のセキュリティソリューションでは防ぎきることが難しくなったことが挙げられます。サイバー攻撃を入口で防御するだけでなく、攻撃者が組織内部に侵入した場合を想定し、迅速に検知、対応することによって被害を防ぐことを目的としています。従って、マルウェアの侵入を防ぐための対策だけでなく、万が一侵入を許してしまった場合に備えて、その存在をいち早く検知して脅威を除去する対策が不可欠であり、それを叶えてくれるのがEDRです。

EDRのメリットはおもに以下の3つです。

1.脅威の早期発見

「リアルタイムで常時監視している」ことがEDRの最大のメリットです。それにより、EPPをすり抜けたマルウェアを早期に検出・分析し、被害が拡大する前に必要な対策を実施することができます。

2.被害の詳細把握

収集した情報はサーバー上にログとして蓄積されています。対策後、ログを解析することにより、攻撃の手口や被害範囲などを詳細に把握したうえで、十分な対策を練ることができます。

3.テレワーク対策

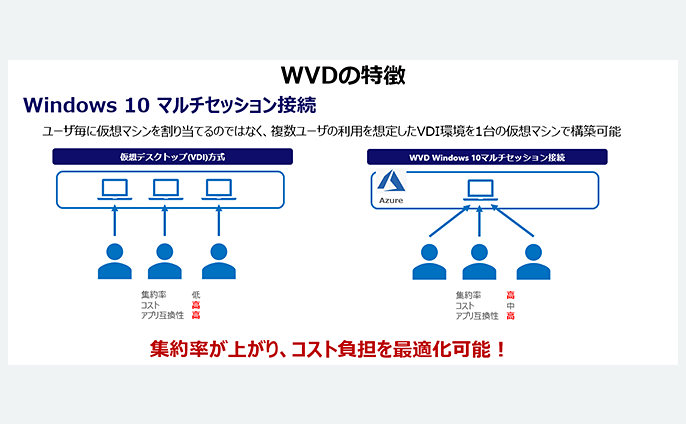

テレワークの普及により社内外のネットワークの区別が曖昧になり、エンドポイント端末のリスクが増加しています。そのため、従来の境界型セキュリティでなく、「信頼できないことを前提としてセキュリティ対策を講じる」ゼロトラストセキュリティ※2の考え方が普及、EDRがより注目されるきっかけにもなり、エンドポイントのセキュリティ対策として欠かせないものになってきています。

一方、EDR導入に係るデメリットも存在します。ここでは大きく2つに分けてそのデメリットを紹介します。

1.導入コスト

EDRの導入には、一般的にエンドポイントの台数に応じたコストがかかります。特にエンドポイントの数が多い場合、費用対効果について事前に十分な検討を行う必要があります。

2.運用リソース

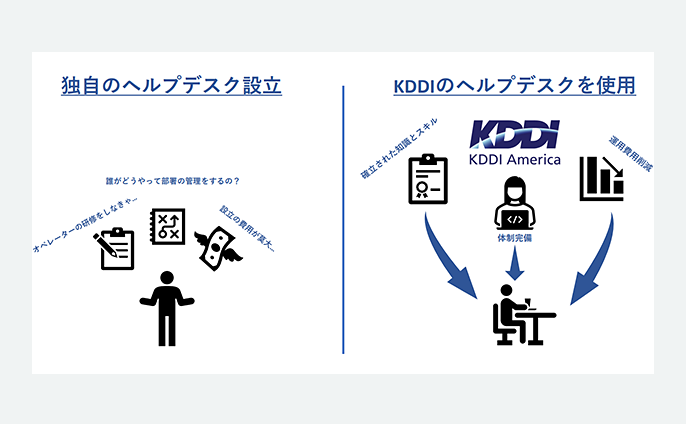

EDRを適切に保守、運用するには、ある程度の専門知識、スキル、経験が必要になります。すべての企業で専門のスタッフを設けることが難しく、その場合、保守・運用を外部に委託したり、SOC※3サービスを別途追加で契約する必要があります。

Ⅳ.ゼロトラストセキュリティにも重要なEDR

前項のメリット「テレワーク対策」でも挙げたように、EDR導入はゼロトラストセキュリティを実現するためにもとても重要な要素の1つになります。

昨今のビジネスの現場では、クラウド型の業務アプリケーションを使うことはごく一般的になり、基幹システムをクラウド上に構築する企業も増加しています。この場合、ユーザーはシステムを利用するために社内ネットワーク外部のクラウドサービスに接続することになります。すなわち、信頼する内部ネットワークで閉じていたシステム利用の形態が崩れ、信頼しない外部ネットワークをまたぐことになります。加えて、最近は働き方改革の普及と並行し、ユーザーが社外の環境で仕事をする機会も一般的になりました。自宅やカフェなどから、ノートPCやスマートフォンを使ってクラウドサービスに直接接続して業務を行う場合、社内ネットワークには一切アクセスせず、従来の「信頼するネットワーク(社内ネットワーク)」と「信頼しないインターネット(外部ネットワーク)」の間に防御壁を構築する方法が通用しなくなり、ノートPCやスマートフォンといったすべてのデバイスを直接脅威にさらすことになり得ます。

そこで、PCやサーバーといったエンドポイント端末のセキュリティ対策が重要になり、これがゼロトラストのセキュリティモデルのを実現するための根幹になります。言い換えれば、EDRの導入がゼロトラストセキュリティを実現するための第一歩になり、強いては自社の働き方改革の加速にもつながり得ます。

今後、各種業務システムのクラウド化がさらに進展することやリモートワークを含めた新たな働き方のニーズが増すにつれ、EDR導入、強いてはゼロトラストセキュリティ導入を検討する企業がさらに増えるでしょう。

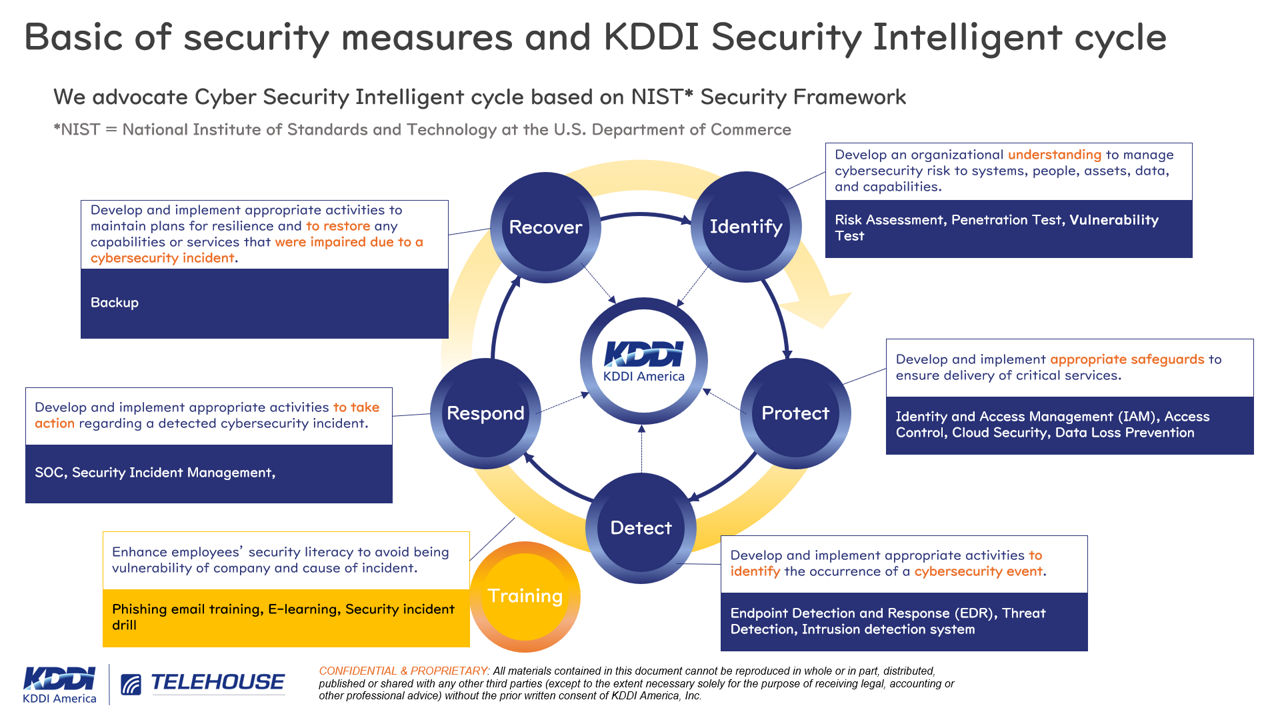

KDDIアメリカでは、ゼロトラストセキュリティ導入を含むさまざまなセキュリティソリューションを一気通貫で提供しています。セキュリティ対策は、自社で取組むべきセキュリティ上の課題やそのポイントを自社で理解し、常にセキュリティ対策をし続ける。そしてPDCAサイクルを常に回し続けていくことが重要です。

エンドポイントセキュリティ対策の重要性やEDRの有効性、ゼロトラストセキュリティ導入についてご興味がある方はぜひお問い合わせください。

この記事に関するご質問等はmarketing@kddia.comまでお問い合わせください。

| * | ※1:DDoS攻撃(Distributed Denial of Service attack/分散型サービス拒否攻撃)は、DoS攻撃(Denial of Service attack/サービス拒否攻撃)を対象のウェブサイトやサーバーに対して複数のコンピューターから大量に行うこと。 |

| * | ※2:ゼロトラストセキュリティは、2010年にForester Research社のジョン・キンダーバーグ(John Kindervag)氏によって提唱。社内ネットワークやインターネットといった外部ネットワークの境界にとらわれず、過去に行われた認証や検証を信頼しない、データにアクセスするたびに厳密な認証を実施し、データそのもののセキュリティを保証。ゼロトラストセキュリティは、守るべきものを「データ」とし、データへのアクセスを「全て信頼しない」ことで実現する情報セキュリティの考え方。 |

| * | ※3:SOC(Security Operation Center)は、サイバー攻撃の検知や分析を行い、その対策を講じることなどを専門とする組織を指す。各種セキュリティ装置やネットワーク機器、サーバーの監視やそれらから出力されるログの分析、サイバー攻撃を受けた場合の影響範囲の特定、サイバー攻撃を阻止するためのセキュリティ対策の立案などをおもな業務とし、高いレベルのセキュリティスキルを要し、いつ発生するか分からないサイバー攻撃に備え、24時間体制で対応する。費用や技術的観点から、外部にアウトソースする企業も少なくない。 |

KDDIアメリカ

KDDIアメリカ(本社:ニューヨーク、CEO:延原 正敏)は、1989年に設立され、以降30年にわたりワンストップのICTソリューションを提供しています。米国に8拠点展開し、サービスエリアは北米だけでなく中南米もカバーしています。

お客さまに最適なデジタルトランスフォーメーションを実現するべく、近年は、既存のICTソリューションの提供だけでなく、アプリケーション分野におけるコンサル・構築などを強化しています。

こうした取組みをとおして、お客さまの挑戦を全力でサポートしていきます。

本件のお問い合わせ

この記事、サービスに関するお問い合わせはお問い合わせフォームからご連絡ください。

執筆者

KDDI America

中田 晃史 / Akifumi Nakata

Marketing Manager

2017年KDDI株式会社に新卒で入社。KDDIにおける事業継続計画(BCP)の策定に4年間従事。各省庁、関係機関との連携体制の構築や、災害時の通信早期復旧および事業継続に係る取決めなどを広く経験。2021年よりKDDIアメリカに出向し、マーケティングを担当。

独・フンボルト大学(ベルリン大学)および法政大学卒。専門は統計学、経済学。